Die Sicherheit von Systemen und Daten ist für Unternehmen und Privatpersonen gleichsam von entscheidender Bedeutung. Oft wird die Methode der „Security by Obscurity“ als eine Form des Schutzes in Betracht gezogen, bei der die Sicherheit darauf beruht, dass Informationen geheim gehalten werden. Doch stellt sich die Frage, ob dies wirklich eine >verlässliche< Herangehensweise ist oder eher ein trügerischer Irrtum.

In diesem Artikel beleuchten wir verschiedene Ansätze und Meinungen zu dieser Technik und zeigen auf, welche Risiken und Chancen sich daraus ergeben. Während einige historisch erfolgreiche Beispiele präsentieren können, gibt es ebenso Stimmen, die die Effizienz einer solchen Strategie stark in Zweifel ziehen. Es gilt, die Balance zwischen Geheimhaltung und Transparenz zu finden, um langfristigen Schutz zu gewährleisten.

Definition von „Security by Obscurity“

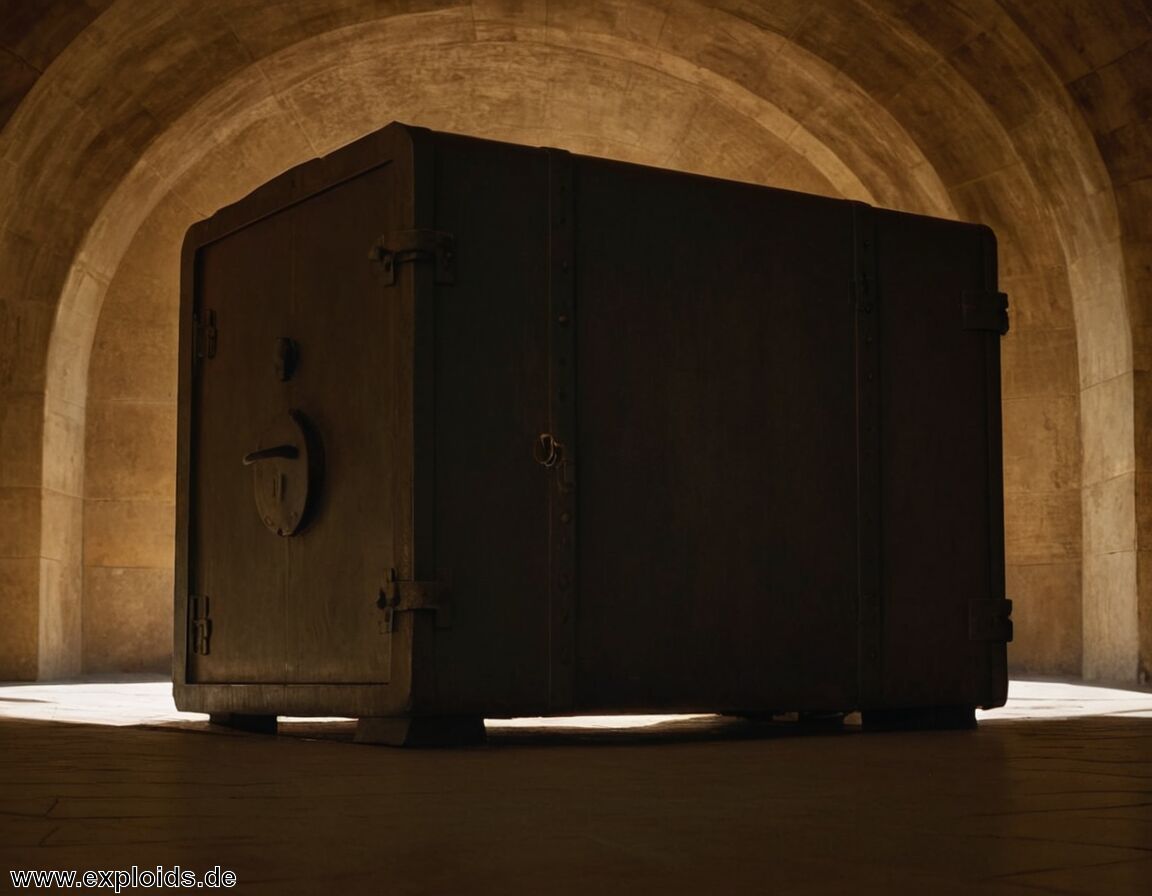

„Security by Obscurity“ bezieht sich auf einen Ansatz, bei dem die Sicherheit von Systemen oder Informationen durch Geheimhaltung verstärkt wird. Die grundlegende Idee besteht darin, dass Angreifer keine Schwachstellen finden können, wenn sie nicht wissen, wie das System aufgebaut ist oder welche Elemente es enthält. Diese Methode setzt darauf, dass der Schutz besteht, solange die relevanten Details verborgen bleiben.

Ein typisches Beispiel könnte ein proprietäres Software-System sein, dessen Quellcode nicht öffentlich zugänglich ist. Die Annahme ist, dass selbst wenn Hacker versuchen sollten, in das System einzudringen, sie aufgrund fehlender Informationen daran gehindert werden. Jedoch birgt dieser Ansatz Risiken. Während Geheimhaltung kurzfristig einen Vorteil bieten mag, gibt es kaum Garantien für dauerhafte Sicherheit.

Zusätzlich kann diese Strategie den Eindruck erwecken, dass alle Sicherheitslücken umfassend abgedeckt sind, was in Wahrheit jedoch irreführend sein kann. Starker Fokus auf Geheimhaltung kann dazu führen, dass andere wichtige Aspekte von Sicherheit vernachlässigt werden. Daher sollte man „Security by Obscurity“ kritisch betrachten und sich bewusst machen, dass eine alleinige Abhängigkeit hiervon oft nicht ausreicht, um umfassenden Schutz zu garantieren.

Ergänzende Artikel: Der Markt für geleakte Zugangsdaten – eine Schattenwirtschaft boomt

Historische Beispiele erfolgreicher Anwendung

Ein weiteres Beispiel ist die ursprüngliche Sicherheitsarchitektur des Windows-Betriebssystems von Microsoft. Bis zur Jahrtausendwende basierte ein großer Teil der Software-Entwicklung auf der Geheimhaltung des Quellcodes. Diese Herangehensweise führte zwar kurzfristig zu einer gewissen Sicherheit, da weniger Menschen Zugriff auf den Code hatten, aber stellte sich später als unzureichend heraus, als zahlreiche Sicherheitslücken entdeckt wurden.

In der Vergangenheit gab es auch Fälle, in denen Unternehmen durch geheim gehaltene Algorithmen vor Cyberangriffen geschützt werden konnten. Hierbei half die Unkenntnis möglicher Anomalien dabei, einen gewissen Schutz zu gewährleisten. Dennoch zeigt sich, dass eine solche Vorgehensweise langfristig oft nicht nachhaltig ist, denn Transparenz kann ebenso ein wichtiges Element der Sicherheit darstellen.

Kritik an der Wirksamkeit von Geheimhaltung

Die Wirksamkeit von Geheimhaltung als Sicherheitsmaßnahme wird immer wieder in Frage gestellt. Kritiker weisen darauf hin, dass die Annahme, Informationen und Systeme allein durch Obskurität zu schützen, oft trügerisch ist. Ein wesentliches Argument lautet, dass Angreifer schließlich Mittel finden, um Lücken im Schutz aufzudecken – dies geschieht häufig schneller als erwartet.

Ein weiterer Punkt ist, dass Geheimhaltung bereits bestehenden Schwachstellen nicht vorbeugt. Selbst wenn einige Details verborgen sind, können umfangreiche Informationssysteme jederzeit aufgedeckt werden, insbesondere wenn Angreifer über ausreichend Ressourcen oder Zeit verfügen. Die Methodik der „Security by Obscurity“ kann dazu führen, dass Sicherheitslücken unentdeckt bleiben. Dies verleitet Organisationen dazu, weniger rigoros bei regelmäßigen Sicherheitsaudits vorzugehen.

Zudem hat die zunehmende Transparenz in vielen Software-Communitys wie Open Source gezeigt, wie wichtig öffentliche Kontrolle sein kann. Wenn viele Augen einen Code betrachten, steigen die Chancen, Schwachstellen zu identifizieren und zu beheben. Daher betonen Experten, dass ein transparenter Ansatz in Kombination mit robusten Sicherheitsmaßnahmen wertvoller ist, als sich nur auf Geheimhaltung zu verlassen.

| Beispiel | Beschreibung | Ergebnis |

|---|---|---|

| US-Regierung | Geheimhaltung in der frühen Computertechnik zum Schutz militärischer Systeme | Erheblicher Schutz, aber langfristig unzureichend |

| Windows-Betriebssystem | Verborgener Quellcode zur Gewährleistung von Sicherheit | Viele Sicherheitslücken wurden entdeckt |

| Geheim gehaltene Algorithmen | Verwendung von unbekannten Methodiken zum Schutz vor Cyberangriffen | Schutz kurzfristig möglich, aber nicht nachhaltig |

Alternativen zur reinen Obskurität

Ein bewährter Ansatz, um die Sicherheit von Systemen zu erhöhen, ist die Kombination aus Transparenz und robuster Sicherheitsarchitektur. Oftmals wird empfohlen, auf offene Standards zu setzen. Softwareprojekte, die auf Open Source setzen, bieten den Vorteil, dass viele Augen den Quellcode prüfen können. Diese kollektive Überwachung reduziert die Wahrscheinlichkeit, dass Schwachstellen unentdeckt bleiben.

Zusätzlich ist es vorteilhaft, regelmäßig Sicherheitsaudits durchzuführen. Durch unabhängige Prüfungen kann man sicherstellen, dass Systemanfälligkeiten schnell identifiziert und behoben werden. Schulungen für Mitarbeiter im Bereich Cybersicherheit stellen ebenfalls ein wichtiges Element dar, da oft menschliches Versagen der erste Angriffsvektor in einem Unternehmen ist.

Ein weiterer effektiver Ansatz ist die Einsatz von mehrschichtigen Sicherheitsmaßnahmen. Firewalls, Intrusion Detection Systeme (IDS) und starke Verschlüsselung sind einige der Werkzeuge, die zusammenarbeiten sollten, um ein umfassendes Schutzniveau zu gewährleisten. Kurzum, eine Mischung aus Transparenz, Weiterbildung und technischen Maßnahmen stellt eine deutlich sichere Alternative zur reinen Obskurität dar, die alleine oft nicht ausreicht.

Siehe auch: Ethical Hacking vs. Penetration Testing: Wo verläuft die rote Linie?

Psychologische Aspekte der Sicherheitswahrnehmung

Wenn Menschen glauben, dass bestimmte Informationen geheim gehalten werden, schätzen sie die Sicherheit höher ein. Diese Misinterpretation kann fatale Folgen haben, da oft Schwachstellen im System bestehen, die nicht behoben wurden. Eine übermäßige Abhängigkeit von Geheimhaltung kann deswegen durchaus riskant sein. Das Vertrauen in vermeintlich sichere Systeme fördert Nachlässigkeit und verringert die Bereitschaft zur kontinuierlichen Überwachung.

Zusätzlich erweist sich Transparenz als wichtig für das Sicherheitsbewusstsein. Wenn Menschen sehen, dass Sicherheitslücken aktiv gepatcht und Probleme offen kommuniziert werden, erhöht dies das Vertrauen in das System. Eine transparente Kommunikation kann somit helfen, Bedenken zu zerstreuen und eine Kultur der Wachsamkeit zu fördern, wodurch die gesamte Sicherheit langfristig gestärkt wird.

Verwandte Themen: Deepfakes als neue Waffe in der IT-Sicherheit

Risiken bei unzureichender Transparenz

Ein weiteres Risiko liegt im Vertrauen der Nutzer. Oft haben Menschen den Eindruck, dass ihr Vertrauen gerechtfertigt ist, während in Wirklichkeit bedeutende Lücken bestehen. Diese Illusion kann dazu führen, dass umliegende Sicherheitsmaßnahmen nicht ernst genommen oder gar vernachlässigt werden. Das Gefühl der Sicherheit wird somit zur falschen Sicherheit, was zu einem sorglosen Umgang mit sensiblen Informationen anregen kann.

Zusätzlich erschwert fehlende Transparenz die Aufdeckung von Sicherheitsproblemen. Wenn nur wenige Personen Zugang zu Informationen haben, sinkt die Wahrscheinlichkeit, dass kritische Punkte rechtzeitig erkannt und behoben werden. Eine offene Kommunikation hingegen fördert eine Kultur des aktiven Austauschs, wodurch das Sicherheitsniveau insgesamt erhöht wird.

| Strategie | Beschreibung | Wirkung |

|---|---|---|

| Geheimhaltung in der Softwareentwicklung | Nutzung von intransparenten Entwicklungsprozessen zur Sicherstellung der Systemintegrität | Kurze Sicherheitsvorteile, aber anfällig für Entdeckungen |

| Verborgene Sicherheitsprotokolle | Einführung von nicht veröffentlichten Protokollen zur Abwehr von Angriffen | Initialer Schutz, jedoch riskant bei unzureichender Überprüfung |

| Szenarien in der Militärtechnik | Strategische Geheimhaltung sensibler militärischer Informationen | Vorübergehende Sicherheit, jedoch oft nicht nachhaltig |

Technologische Entwicklungen und ihre Auswirkungen

Technologische Entwicklungen haben einen erheblichen Einfluss auf die Sicherheit von Informationen und Systemen. Mit der fortschreitenden Digitalisierung nutzen Cyberkriminelle immer ausgeklügeltere Methoden, um Sicherheitsmaßnahmen zu umgehen. Moderne Angriffsvektoren wie Phishing oder Ransomware machen es erforderlich, sich stärker auf robuste Schutzmechanismen zu konzentrieren.

Die zunehmende Verbreitung des Internets der Dinge (IoT) bringt zusätzliche Risiken mit sich. Viele Geräte sammeln ständig Daten und kommunizieren dabei oft ungeschützt miteinander. Dies bietet Angreifern eine Vielzahl von Schwachstellen, die sie ausnutzen können. Das bedeutet, dass ein reines Verlassen auf Geheimhaltung immer weniger ausreicht, um Systeme effektiv zu schützen.

Zudem stehen Unternehmen unter dem Druck, flexibel und anpassungsfähig zu bleiben. Die schnelle Einführung neuer Software kann dazu führen, dass Sicherheitsprotokolle hinterherhinken. Der Schritt hin zu mehr Transparenz ist daher unumgänglich, da er nicht nur das Vertrauen der Nutzer stärkt, sondern auch die Möglichkeit erhöht, potenzielle Bedrohungen frühzeitig zu erkennen und zu beheben. In dieser dynamischen Informationslandschaft ist es unerlässlich, proaktiv zu handeln und Sicherheitsmeasures kontinuierlich zu evaluieren und anzupassen.

Fallstudien gescheiterter Sicherheitsansätze

Einige Fallstudien belegen, dass die Abhängigkeit von „Security by Obscurity“ teils katastrophale Folgen hatte. Ein prägnantes Beispiel ist die ehemalige Sicherheitsarchitektur eines bekannten Online-Zahlungsdienstes. Die Firma verließ sich in der Vergangenheit auf geheime Algorithmen zur Verschlüsselung ihrer Daten. Als ein Hackerangriff stattfand, wurden durch diese Geheimhaltung erhebliche Schwachstellen aufgedeckt, und zahlreiche Kontodaten gelangten in die Hände von Cyberkriminellen.

Ein weiteres Beispiel ist das versuchte Verschleiern von Schwachstellen in einem populären Betriebssystem. Trotz der Annahme, dass der Quellcode sicher sei, konnten Angreifer mithilfe von Reverse Engineering tiefere Einblicke in das System gewinnen. Dies führte zu einer Reihe gefundener Lücken, die erst nach dem öffentlich gewordenen Schaden adressiert wurden.

In beiden Fällen zeigt sich, dass eine unzureichende Öffnung zu einem Vertrauensverlust bei den Nutzern führen kann. Wenn Informationen nicht rechtzeitig kommuniziert werden, kann dies die Reaktion auf Schäden verzögern und zusätzliche Risiken mit sich bringen. Das Vertrauen basiert oft auf der Wahrnehmung von Sicherheit, aber wenn sich diese als Trugbild erweist, sind die Konsequenzen erheblich.

Rolle der Aufklärung in der Sicherheit

Ein entscheidender Aspekt für die Sicherheit von Systemen ist die Aufklärung über potenzielle Bedrohungen und Schwachstellen. Es reicht nicht aus, nur auf Geheimhaltung zu setzen; vielmehr sollte eine informierte Herangehensweise im Vordergrund stehen. Schulungsprogramme zur Informationssicherheit für Mitarbeiter sind hierbei von großer Wichtigkeit. Wenn Personen verstehen, wie sie Sicherheitsvorfälle erkennen und darauf reagieren können, verbessert sich das Sicherheitsniveau erheblich.

Die Kommunikation über Sicherheitsrisiken muss offen und zugänglich gestaltet werden. Nur so kann ein Bewusstsein für die tatsächlichen Gefahren entstehen. Viele Angriffe basieren auf Social Engineering, wo Angreifer versuchen, Informationen durch Vertrauensverhältnisse zu erlangen. Daher ist es von großer Bedeutung zu wissen, wie man solche Situationen erkennt und entsprechend handelt.

Zusätzlich trägt auch die aktive Teilnahme an Sicherheits-Communities dazu bei, den Wissensstand zu erweitern. Das Teilen von Erfahrungen und bewährten Praktiken erhöht die Widerstandsfähigkeit gegenüber Angriffen. Aufklärung bedeutet nicht nur, Fachwissen zu vermitteln, sondern auch eine Kultur der Wachsamkeit zu fördern. Ein gut geschultes Team agiert in kritischen Situationen handlungsfähiger und entschlossener, was einen wesentlichen Beitrag zur allgemeinen Sicherheit leistet.

Fazit: Strategie sinnvoll oder irreführend?

Die Anwendung der Methode „Security by Obscurity“ ist umstritten und hat sowohl Befürworter als auch Kritiker. Während einige argumentieren, dass Geheimhaltung kurzfristig Sicherheit bieten kann, zeigen zahlreiche Beispiele die Gefahren dieser Herangehensweise auf. Insbesondere in einer Zeit, in der Cyberangriffe immer raffinierter werden, reicht es nicht aus, sich lediglich auf verborgenes Wissen zu verlassen.

Ein zentraler Punkt ist, dass alleinige Geheimhaltung oft eine falsche Sicherheit vermittelt. Systeme können durch unerkannte Schwachstellen gefährdet sein, selbst wenn Details im Verborgenen bleiben. Eine offene Kommunikation über Sicherheitslücken und deren Behebung fördert das Vertrauen und erhöht die Wachsamkeit innerhalb eines Unternehmens oder unter Nutzern.

Insgesamt lässt sich sagen, dass ein transparenter Ansatz in Kombination mit soliden Sicherheitsmaßnahmen deutlich vorteilhafter ist. Es ist empfehlenswert, den Fokus auf Wissen und Schulung zu legen, um so die Sicherheit wirklich effektiv zu erhöhen. Daher erscheint „Security by Obscurity“ eher als irreführendes Konzept, das langfristig nicht den erhofften Schutz bieten kann.